|

3.3�@LAN�Ԑڑ�

3.3.1 LAN�Ԑڑ��̊T�v

���Z�O�����g

LAN�̊�{�\���́APC�Ƃ��v�����^�[�Ƃ��ł��邪�A���̊�{�\�����Z�O�����g�Ƃ�сA�Z�O�����g���m��ڑ�����@�킪LAN�Ԑڑ��@��ł���A���p���s��OSI�w�ɑΉ����āA���s�[�^�[�A�u���b�W�A���[�^�[�A�Q�[�g�E�F�C�Ȃǂ�����B

�����p�@��̎��

�e���p�@��̓w�b�_�[�����ď���������B

�X�C�b�`

L2�FMAC�A�h���X�iEthernet�w�b�_�[������B�j

L3�FIP�A�h���X�iEthernet�w�b�_�[��IP�w�b�_������B�j

L4�F�|�[�g�ԍ��iTCP/UDP�w�b�_�[������B�j

L7�F�A�v���P�[�V�����w�b�_�i�A�v���P�[�V�����w�b�_������B�j

��PPS

Packet Per Second

�EEthernet�t���[���̍ŏ��̒����F64�o�C�g

�ECSMA/CD�̐�����A�҂����ԁF20�o�C�g

�v�@84�o�C�g�i=672�r�b�g

100Mbps�̃|�[�g

100M��1���^672�r�b�g�j���@148810pps�i���C���X�s�[�h�A������x�j

��14��8810�p�P�b�g��1�b�Ԃɏ�������

3.3.8�@NIC

NIC�ɑ���v������

�E�Ή����x/���f�B�A

�E�S��d�ʐM/�t���[����iIEEE802.3X)

�E�����l�S�V�G�[�V����(IEEE802.3u)

�ECPU�g�p��

�E�S�|�[�g�̓`�����x�̑��a�����鏈���\�́i�o�b�N�v���[���\�́j

NIC�ɗv������鎖���́A�X�C�b�`���O�n�u�ɗv�������B

3.3.2�@���s�[�^�[�n�u

�M���̑����A���`�p�̑��u�B

���s�[�^�[��H�AMAU�g�����V�[�o�[�ARJ-45

���\�������B�@�iMAU: Media Attachment Unit�j

���@�X�^�b�N�ڑ�

MDI�|�[�g��MDI-X�|�[�g����Ȃ�AMID-X�|�[�g���X�g���[�g�P�[�u���Őڑ�����B

�E10Base-T��4�i�Z�O�����g��10Base-T��2�i3�Z�O�����g�B�@���̐����́A�l�b�g���[�N���̃p�P�b�g�̃R���W���������o�ł���͈͂̐����ɂ����́B

�E ���s�[�^�[�n�u�݂̂ō\�z���ꂽ�l�b�g���[�N�́A����̃T�u�l�b�g�ƌ��Ȃ����B�@�܂�A�u���[�h�L���X�g�h���C���ƃR���W�����h���C���������B

�E �ʐM�͔���d

�E ���ۂ̋@��̕\����

LINK �ڑ����

100 100Mbps�ڑ�

ACT Activity�B�@�f�[�^�̑���M���

COL �f�[�^�̏Փ�

Tx,�@Rx �f�[�^

3.3.3 �X�C�b�`���O�n�u

(1) �T�v

�E ���s�[�^�[�n�u��2�̃l�b�g���[�N�Z�O�����g�i�R���W�����h���C���j�𑊌݂ɐڑ��ł����Ԃł���u���b�W�@�\��lj��������́B�@�u���b�W�̐i���`�ƌ�����B

�E Ethernet�w�b�_�[�̒���MAC�A�h���X�ɂ��A�ǂ̃R�l�N�V�����|�[�g�ɐM�����o���̂������̃A�h���X�e�[�u���Ō��߂Ă���B

���@�R���W�����h���C���^�u���[�h�L���X�g�h���C������݂����s�[�^�[�n�u�Ƃ̈Ⴂ�B

�����s�[�^�[�n�u���g�p��

���X�C�b�`���O�n�u���g�p��

���@�p�P�b�g�̓]�����@

���̕����̓X�g�A�A���h�t�H���[�h�^

�i�J�b�g�A���h�X���[�����Ƃ������̂��������B�j

FCS(Frame Check Sequence)�����āA�G���[�`�F�b�N

�E �G���[����������]�����Ȃ��B

�E �������Ԃ�1�`2�}�C�N���b

�E ��M�p�P�b�g��S�ăo�b�t�@�Ɋi�[���AFCS�����ăp�P�b�g�G���[���`�F�b�N

�E �G���[�t���[���`�F�b�N�́AEthernet�t���[���̍ŏ��̒����œ��v�I��64�o�C�g�܂Ŋm�F����Ηǂ��B

���@Ethernet�t���[��

(2)�@�X�C�b�`���O�n�u�̍\��

�������[�ɃA�h���X�e�[�u�����L������Ă���B

(3)�@�@�\�Ɠ���

�@�@MAC�A�h���X�̊w�K�ɂ��A����̃X�C�b�`�̕����|�[�g�ɑ��Ă̂݃p�P�b�g�𑗐M�ł���B

�A�@�J�X�P�[�h�ڑ��̐����������B

�B�@�S��d�ʐM���\�B�i����d�ʐM���\�j�@����d�^�S��d�̔��f�́A�ڑ�����NIC�̋@�\�ƏƉ���s���I�[�g�l�S�V�G�[�V�����Ƃ����@�\�ōs���B

�C�@�t���[�R���g���[��

�@���x�̈Ⴄ�N���C�A���g���ڑ������ƁA�f�[�^�̎n���Ɏx�Ⴊ�ł�̂ŁA���̋@�\�őΉ��B

�[���I�ȐM�����N���C�A���g�ɑ��邱�Ƃɂ��A�f�[�^�̑��M�ʂ�����B

�D�@SNMP�iRFC1157�j�𓋍ڂ���ƁA�C���e���W�F���g�X�C�b�`�ƌĂ��B�@���́ARS-232C���������Ă���B

�E�@PPS(packet per second)�Ƃ����w�W�ő��x���\�킳���B

�F�@VLAN�@�\�iVirtual LAN�j����������B

1)�@�|�[�g�x�[�XLAN

�����|�[�g��P���ɃO���[�v�����ĕ����邱�ƁB

�O���[�vA�AB�AC���̒ʐM�͉\�B�@�����̃O���[�v�ȊO�Ƃ͒ʐM�s�B

�����A�ʐM����Ȃ�A���[�^�[���K�v�B

2)�@�^�O�t��VALN�iVLAN�^�M���O�j

IEEE802.1Q

Ethernet�t���[����4�o�C�g�̃^�O�w�b�_�iVLAN���ʎq�j������B�@���ʎq�ɉ������|�[�g�Ƀp�P�b�g��]���ł���B

�G�@�l�b�g���[�N�̏璷���\�����\�Ȣ�X�p�j���O�c���[�

�����I�ɔz����1��L2�X�C�b�`�ɑ��Ă��ꂼ���d������Ă��邪�A�]���o���Ȃ��o�H�i���[�g�B�j����鎖���o����B

�H�@�����N�A�O���P�[�V�����i�|�[�g�ƃ����L���O�A���[�h�V�F�A�����O�j�@�\�@IEEE802.3ad

�����I�ɕ����̃P�[�u����1�ɑ��˂鎖�ɂ���āA�L�ш���m�ۂ���B�@�璷���ɂ��𗧂B

�I�@�|�[�g�~���[�����O�@�\

����̃|�[�g���o�R����t���[�����A�l�b�g���[�N�A

�i���C�U�[�Ȃǂ�ڑ�����ʂ̃|�[�g�i�~���[�����O�|�[�g�j�ɂ��R�s�[���ē]������@�\�B

���P�̃|�[�g�̓~���[�����O�|�[�g�̕K�v������B

�J�@QoS�@�\�@�iIEEE802.1���j

8�i�K�܂ł̗D�揇�ʂ̐ݒ肪�\�B�@�i���ۂ̐��i�ł�4�i�K�����x�������B�j

�K�@SNMP�@�\

[SNMP�G�[�W�F���g]�@������SNMP������[SNMP�}�l�[�W���[]

�Ǘ����i�X�C�b�`���O�n�u�̐ݒ���A�g���t�B�b�N�ʁA�G���[�Ȃǁj��MIB�iManagement Information Base�j�Ƃ����f�[�^�x�[�X�ɂȂ��Ă���B

3.3.3 L3�X�C�b�`

(TTL= 225 �i���ʁj�A�@�v���g�R���F �P �iICMP�j�A�@6 �iTCP�j�A�@1 �iUDP�j)

L3�X�C�b�`�̏o���̔w�i�ɁA�\�t�g�ŏ������郋�[�^�[�̑ch�����ǂ����ȂȂ��Ȃ����ׂɁA�{�g���l�b�N�Ɛ������B�@�@����āA������������邽�߂ɁAASIC���g����L3���o�ꂵ���B�@IP�w�b�_���u��������Ƃ́AL3�����[�^�[��5�{�̐��\������B

�������b�g�F

VLAN�\�z�A��K�͂ȃl�b�g���[�N�����[�N�O���[�v�P�ʂɐ�������B

���@L2��L3�Ƃ̔�r

�u���[�h�L���L���X�g�p�P�b�g�͑S�̂�5�`6�����x

3.3.3 ���[�^�[

3.3.3.1 OSI�ƃ��[�^�[�̖���

OSI�Q�ƃ��f���ƃ��[�^�[

�����������[�^�[�̖����Ƃ́A

1) �قȂ�l�b�g���[�N�i�l�b�g���[�N�A�h���X���قȂ�j�Ƀp�P�b�g�𒆌p����B

2) 1�̑傫�ȃl�b�g���[�N���̂�菬���ȃl�b�g���[�N�ɕ�������B�iLAN�̕����j

3) �p�P�b�g�̃��[�e�B���O�i�o�H�I���j

4) �A�h���X�ϊ�

5) �t�B���^�����O�A�Z�L�����e�B�[

������B

���@���[�^�[�̎��

���[�^�[�̎�ނ́A����މۂ̕����������邪�A���[�J���[�^�[�ƃA�N�Z�X���[�^�[�ɕ�������B�@

�E ���[�J�����[�^�[�FLAN���Ń��[�e�B���O�B�@�C���^�[�t�F�[�X�̓C�[�T�l�b�g�����B

�E �A�N�Z�X���[�^�[�FWAN��C���^�[�l�b�g�Ń��[�e�B���O�B�@�C���^�[�t�F�[�X�ɂ̓C�[�T�l�b�g�AISDN�A�����f�W�^������AATM���X������B�@�@�\�Ƃ��āARAS�@�\�iRemote Access Server�j�AVPN�@�\�ARadius�T�[�h�N���C�A���g�ASNMP�A���I���[�e�B���O������B

�� Radius: Remote Authentication Dial User Service

3.3.3.1 ���[�^�[�̏����\��

���@�p�P�b�g�̏����\��

10Mbps�A10Base-T�𗘗p����ƁA14,881�b�̃p�P�b�g�������B

10,000,000�r�b�g/672bit �� 14,881

���K�V�[���[�^�[��CPU��2000�C���X�g���N�V�����K�v�B�@�Ƃ������Ƃ́A14,881 x 2000 = 29,762,000�Ŗ�3000���C���X�g���N�V������CPU�̏����\�͂Ƃ��ċ��߂���B

3000���C���X�g���N�V�����Ƃ́A30MIPS�ł���B

1000Mbps�Ȃ�A3���C���X�g���N�V�����A300MIPS

�y���e�B�A��IV�i2.2GH���j��4000MIPS

4000MIPS/400MIPS ���@13�|�[�g

100Mbps�Ȃ��13�|�[�g�ł��肬��

���@�C���^�[�t�F�[�X�̗�

�i�l�b�g�{�����`�AYAMAHA�j

���z�ɂ�郋�[�^�[�̋@�\�̈Ⴂ

| �ݒ荀�� |

���� |

���� |

| IP�A�h���X |

�Z |

�~ |

| �|�[�g |

�Z |

�Z |

| �v���g�R���̎�� |

�i�~�j |

�Z |

| �p�P�b�g�̕��� |

�i�~�j |

�Z |

| ���O�o�� |

�~ |

�Z |

| �_�C�i�~�b�N�p�P�b�g�t�B���^�t�B�^�����O |

�~ |

�Z |

| �s���N�����m |

�~ |

�Z |

3.3.3.1 ���[�^�[�̃��[�e�B���O

(1) �o�H�\�i���[�e�B���O�e�[�u���j�Ŏ��̈���i�p�P�b�g�𑗐M���鑊��j������B

���@���[�e�B���O�e�[�u���̍���

�E �����IP�A�h���X

�E �Q�[�g�E�F�C��IP�A�h���X

�E �l�b�g�}�X�N

�E ���g���b�N

�E �C���^�[�t�F�[�X�̑Ή��i�l�N�X�g�z�b�v�j

DOS���Ȃ�A"routeprint(1 more)"

(2) ���[�e�B���O�v���g�R��

�@�@�ÓI���[�e�B���O

�A�@���I���[�e�B���O

�E RIP (Routing Information Protocol)

�E OSPF (Open Shortest Path Find)

�E BGP-4

(3) RIP

1) ���[�e�B���O�e�[�u���̃��[�^�[�Ԃł̌���

2) �z�b�v���͍ő�16�i15�ȉ��̂݉j

3) ��������̂Ɏ��Ԃ�������B

4) ���ۓI�ɂ́A50���x�̃N���C�A���g�ŗp������B

(4) OSF

1) �G���A�ƃo�b�N�{�[���̊K�w�̊T�O

2) �����N���݂̂�����

3) �z�b�v���̐�������

4) �����N����LSA(Link State Advertisement)

(5) BGP-4

1) �T�[�r�X�v���o�C�_�[�Ԃ̃��[�e�B���O

3.3.3.2 �A�h���X�ϊ�

�E �O���[�o��IP�A�h���X�Ԃ݂̂ŃO���[�o��IP��Ԃ͑�������ł���B

�E �O���[�o��IP�ƃv���C�x�[�gIP�͒�s���o���Ȃ��B�i�^�ʐM�j

�A�h���X�ϊ��ɂ́ANAT�ANAPT�Z�p����{�Ƃ��Ă���B

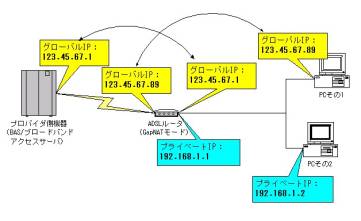

NAT: Network Address Translation

[1 Global IP Address]��[1 Private IP Address]

NAPT: Network Address and Port Translation

[1 Global IP Address]��[��Private IP Address]

�E ���INAPT�F�ڑ����Ƀ_�C�i�~�b�N�Ƀ|�[�g������U��B

�E �ÓINAPT:�Œ�I�Ƀ|�[�g��IP�A�h���X�i�v���C�x�[�g�j������U��B

[1]�@LAN����̐ڑ��v���̗�

�����������|�[�g�ԍ��Ƃ́AOS�������ė����f�[�^���A�v���P�[�V�����ɓn���ꍇ�ׂ̎��x�ԍ��B�@0�`65535�ԁiTCP/IP�����̔ԍ������ɊǗ����Ă���B�j

�P�`1023

1024�`65535

LAN���́A1024�`49151�Ԃ𗘗p�B

[2]�@WAN������̐ڑ��v��

���[�^�[��IP�A�h���X�@[LAN|WAN]

[192.168.0.2]|[210.153.221.45]

���[�e�B���O�̐ݒ�

LAN�F192.168.0.2�i�N���C�A���gPC��IP�A�h���X�j

WAN�F210.140.231.23 (Web�T�[�o�[IP�A�h���X)

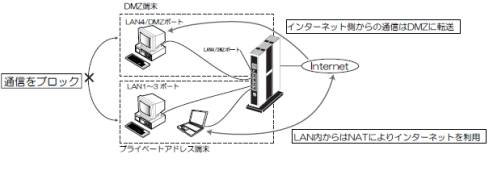

��DMZ: Demilitarized Zone

�|�[�g�ԍ��ɊW�Ȃ��A�C���^�[�l�b�g����ڑ��v���̂��������ׂẴp�P�b�g���A�ݒ肳�ꂽIP�A�h���X�����}�V���ɓ]��������B

��AT/NAPT�́A�C���^�[�l�b�g������LAN���̃}�V�����B�����x�̃Z�L�����e�B�[�x�����ł��邪�A����Ȃ�̃Z�L�����e�B�[�ɂ͂Ȃ�B

���@���[�^�[���z�����Ȃ����R

1) �|�[�g���F

�p�P�b�g�t�B���^�����O�ŗ��p����p�[�g���J������߂���ADMZ�̋@�\�������B

2) �A�h���X�ϊ��s��

3) �v���C�x�[�gIP�A�h���X��F���F

VPN�\�z�A���f���Ƀ}�V�������Ȃ�

4) �ڑ��悪���I�|�[�g�����F

�|�[�g�ݒ茩�����ADMZ�@�\���p�i�Z�L�����e�B�[���]���ɂȂ�ꍇ����B�j

�� GapNAT

�Z�F�d�C�H�Ɛ��i�v���g�R��

Global Address Proxy with Network Address Translation

GapNAT�Ƃ́A�u���[�h�o���h���[�^�[��WAN�C���^�[�t�F�[�X��ISP���犄�蓖�Ă�ꂽIP�A�h���X���ADHCP�@�\��LAN���̒[���ɑ��Ă����蓖�Ă�Ƃ������́B�@WAN�����猩����̂́A���[�^�[��WAN���C���^�[�t�F�[�X�݂̂����A�����ɓ͂����p�P�b�g��LAN���̓����O���[�o��IP�A�h���X�����}�V���ɓ]�����邱�ƂŁA���b�Z���W���[�Ȃǂ̃A�v���P�[�V�����ɒ��ڃC���^�[�l�b�g�ɐڑ����Ă���悤�Ɍ�����������B�@DMZ�̍\�z���e�ՂƂȂ�B�@�A���A�����Ɏg����}�V���͈�䂾���Ƃ�������͂���B�@

���������ANAT�ł́A�Z�L�����e�B�[����ׁ̈A�O���[�o��IP�ƃv���C�x�[�gIP�Ƃ�1��1�̊W�ł���A�����̒[�����g���Ȃ��B�@�����āANAT�ł���Ɠ���̃A�v���P�[�V�������g���Ȃ��Ƃ���������B�@��{�I�ɁA�O���[�o��IP������ΒʐM�ł��Ȃ��A�v���P�[�V�����͖����B�@�܂��A�A�v���P�[�V�����T�[�o�[�𗧂Ă�A����̃A�v���P�[�V�������g���Ȃ��Ƃ��������͉�������邪�A����Ƃ͈Ⴄ���@������GapNAT�Ƃ������ƁB�@���O���炵�āA�T�[�o�[�̂悤�ȋ@�\�ł���B�@

���[�^�[��ISP��BAS������t�^���ꂽ�O���[�o��IP��[���}�V���ɕt�^������̂ł���B�@��������ƁA�[���̓O���[�o��IP������U��ꂽ�̂ŁA�ʐM�ɐ����͂Ȃ��Ȃ�B�i�������A�����ɃZ�L�����e�B�[���댯�ƂȂ�B�j�@�A���A���̃O���[�o��IP�A�h���X�����蓖�Ă���̂́A�ŏ���DHCP�Ńv���C�x�[�gIP������U��ꂽPC�����B�@

�����ɂ́A�O���[�o��IP������U���Ă���PC������IP�A�h���X�A�����|�[�g��"������������"����B�@����āANAT�͂���Ă��邪�������̂ɏ����������Ă���B�@���̏��������ɂ��A�O���[�o��IP���^�����Ă���}�V�����Z�L�����e�B�[���ۂ����B�@�����GapNAT�Ƃ����悤��NAT�Ƃ������t�����Ă���B

�ȉ��̗�́ALAN�^PPPoE�ڑ����̏ꍇ�B�@����́A�}���`GapNAT�@�\�Ƃ���������PC���g����ꍇ�ł���B

��LAN�^PPPoE�ڑ��Ƃ́A�����̃O���[�o��IP�A�h���X��PPPoE�ŔF���Ċ��蓖�Ă邱�Ƃł���B

LAN�^�ڑ��ɑ��錾�t�Ƃ��āA�[���^�ڑ�������B�@����͈�䂾��WAN�ɐڑ�����ꍇ�i�[���^�j�ƕ�����A�A���v���C�x�[�g�����ł͂Ȃ��A�O���[�o������������U���Ă���B

�܂��ALAN�^�ڑ��Ƃ������t����A����̃l�b�g���[�N��LAN�ł���Ƃ����O����B

���̗�́ALAN���ɃO���[�o��IP������PC�ƃv���C�x�[�gIP������PC�����݂��Ă���B

�@�@#01�̓O���[�o��IP�A�h���X�������A����#01����̃p�P�b�g�́A���e�͂��̂܂܂œ]�������B

�A�@WAN������ʐM�����������p�P�b�g�́A���e�������������邱�ƂȂ����̂܂ܓ]�������B

�B�@�v���C�x�[�gIP�A�h���X�����p�\�R���i#02�A#03�j����ʐM�J�n�����p�P�b�g�́ANAT�ϊ�����ăp�P�b�g����IP�A�h���X���тɃ|�[�g�ԍ��������������ē]�������B

���@BAS�FBroadband Access Server

�@CATV�C���^�[�l�b�g��xDSL�AFTTH�ȂǂƂ����������ȃC���^�[�l�b�g�펞�ڑ��T�[�r�X����邽�߂ɁA�ʐM�ǎɓ��ɐݒu�����A�N�Z�X�T�[�o�BCMTS��DSLAM�Ɛڑ�����A��ʉ���ւ̃A�O���Q�[�V�������s�Ȃ��B���[�^�[�@�\�������A���[�U����̐ڑ��v���̔F��A��g�����C���^�[�l�b�g�T�[�r�X�v���o�C�_���ʉ���ւ̐ڑ��A�D�搧���ш�Ǘ����s�Ȃ��B

��DMZ��GapNAT

LAN���̃l�b�g���[�N�ƊO���l�b�g���[�N�̊ԂɁALAN���ւ̐N����j�~���邽�߂ɐݒ肳���T�u�l�b�g��DMZ�ƌ����B�ʏ�A�O���Ɍ��J����WWW�T�[�o�[�Ȃǂ�DMZ�ɐݒu����B�@GapNAT�@�\�t�����[�^�[���g���ƁA�����LAN�|�[�g��DMZ�|�[�g�Ɛݒ肵�ADMZ�Ƃ��ĉ^�p���邱�Ƃ��o����B�@

�@�@WAN������ʐM�J�n���ꂽ���̂́ADMZ�l�b�g���[�N�Ɉˑ�����PC�ɓ]���\�B�iGapNAT��1��A�}���`GapNAT�ŕ�����j

�ADMZ�|�[�g�Ƒ���LAN�|�[�g�Ƃ́A���݂ɒʐM�͕s�\�B

�BLAN����PC����́ANAT�@�\�ɂ��WAN�Ƃ̐ڑ��͉\�B�@�����̎d�g�݂ɂ��AWABN�������DMZ�N�����ꂽ�ꍇ�ł��ADMZ�Ƒ���LAN�Ƃ̒ʐM�͎Ւf����Ă��邽�߁ADMZ�܂łŐH���~�߂邱�Ƃ��o���āA�O���Ɍ��J���Ă��Ȃ�����LAN�ɑ��݂���PC�́A�N���҂���ی삳���B

3.3.3.1 �t�B���^�����O

�ʉ߂���p�P�b�g���A���̏����Ţ�ӂ邢��ɂ����邱�ƂŁA�Z�L�����e�B�[�x������A�ш�����̌��オ�\�ƂȂ�B�@�i�s���p�P�b�g�̎Ւf�A���ʂȒʐM��h���B�j

�����ݒ�

1) �v���g�R���̎�ʁ@�iTCP/UDP�j

2) IP�A�h���X�i���M��/��M���j

3) �p�P�b�g�̕���

4) �|�[�g�ԍ�

5) ���O�ւ̏o��

6) �^�C�v�iPass, Reject, Restrict�j

�E ���I�p�P�b�g�t�B���^�����O

�@�s���N�����m�@�\�B�@�\�ߓo�^����Ă���N���p�^�[���Ɣ�r���A���v������Ւf�B�@��_�́A�o�^�O�p�^�[���ɑΏ��ł��Ȃ��B

3.3.4 L4�X�C�b�`

TCP/UDP�w�b�_�̃|�[�g�ԍ������ɁA�p�P�b�g�̗�����𐧌䂷�邱�ƂŃ��C���[3�܂ł̃X�C�b�`�������ł��Ȃ����x�ȋ@�\���ł���B

���C���[4��TCP�Z�O�����g�Ɋ܂܂����

�܂�AL4�X�C�b�`�Ƃ́AL3�AL3�̏��ɉ����āA�A�v���P�[�V�����̎�ނ܂Ōo�H����̔��f�ޗ��ɂ���B�@�����āA��肫�ߍׂ�����������������B

���@L4�X�C�b�`�̗��p

�@�@�g�����X�y�A�����g�L���b�V���T�[�o�Ƃ̕��p�B�@�C���^�[�l�b�g�Ƃ̐ڑ����x�𗎂Ƃ����ɁA���p�\�ш���m�ۂ���B�@�Ή��Ƃ��āAL4�X�C�b�`�ƃL���b�V���T�[�o�[�Ƃ̑g�ݍ��킹�ł���Proxy�T�[�o�[�̗��p������B�i�������A�ݒ�ł͖�肪����B�j

�g�����X�y�A�����g�L���b�Vwww�T�[�o�[�̗�

�A�@�t�@�C�A�[�E�H�[���Ƃ��Ďg���B

�@���[�^�[�A�T�[�o�[�}�V���̐��\���{�g���l�b�N�ɂȂ�悤�ȑg�ݍ��킹�łȂ��A�C���^�[�l�b�g�ڑ��̑ш敝���ő���Ɋ�������B

�B�@�t�B���^�����O�@�\

�C�@QoS�i�ш搧��j

�@�D��x�̍����A�v���P�[�V�������痘�p�ł���ш���m��

3.3.3 L7�X�C�b�`

�E ���ו��U�ɓK���Ă���B

�E �E�F�b�u�T�C�g�̃Z�L�����e�B�[�����コ����B�@�t�@�C�A�[�E�H�[����IDS�i�s���N�����m���u�j�̎�O�ɐݒuDDoS�i���U�^�T�[�r�X���ہj�U�����A�v���P�[�V�����Ƃ��ĔF�����Ă���B

���@���̃X�C�b�`�Ƃ̔�r

L2, L3, L4�@�ˁ@�p�P�b�g�̒��p���s������

L7�@�ˁ@�g���t�B�b�N��R���e���c�𒆌p�������

3.3.3 NIC

�p�\�R����v�����^�Ȃǂ��\���l�b�g���[�N(LAN)�ɐڑ����邽�߂̊g���J�[�h�B�{�̂ɗp�ӂ��ꂽ�g���X���b�g�ɑ}�����Ďg�p����B�uNIC�v�uLAN�{�[�h�v�uLAN�J�[�h�v�ȂǂƂ��Ă��BLAN�̋K�i�ɂ���Ďd�l���Ⴄ���A

���ݍł����y���Ă���̂�Ethernet�ł��邽�߁A�P�Ƀl�b�g���[�N�J�[�h�ƌ������ꍇ��Ethernet�ɐڑ����邽�߂̃J�[�h�ł���ꍇ�������B

3.3.3 �P�[�u��

(1) ��r�\

|

10Base-T

|

100Bae-TX

|

1000Base-L

|

1000Base-SX

|

1000Base-T

|

|

�K�i

|

IEEE802.3

|

IEEE802.3u

|

IEEE802.3z

|

IEEE802.3z

|

IEEE802.2ab

|

|

�ш�iMbps�j

|

10

|

100�i�S��d200�j

|

1000�i�S��d2000�j

|

1000�i�S��d2000�j

|

1000�i�S��d2000�j

|

|

L

(m)

|

100

|

10

|

5000

(SMF) 550 (MMF�^�S��d)

|

550

(MMF�^�S��d)

|

100

|

|

�P�[�u�����

|

UTP

cat.3�ȏ�

|

UTP

cat.5�ȏ�

|

62.5��m

(MMF) 10��m (MMF)

|

62.5��m

(MMF) 50��m (MMF)

|

UTP

cat.5

|

SMF: Single Mode

Fiber MMF: Multi Mode Fiber

(1) UTP�P�[�u��

�J�e�S���[3 10Mbps

�J�e�S���[5 100Mbps (1000Mbps)

�G���n���X�h�J�e�S���[5 100Mbps

(1) �P�[�u���̌���

|